Un hacker chino ha revelado cómo llevó a cabo ataques cibernéticos contra gobiernos y empresas extranjeros, y grupos disidentes en otros países en nombre del régimen comunista, revelando el mundo secreto de las operaciones de ciberespionaje patrocinadas por el estado chino.

El denunciante, quien habló con The Epoch Times bajo condición de anonimato, es un alto funcionario de ciberseguridad en una empresa de tecnología llamada Nanjing Anzhiyida Technology Ltd. en la provincia de Jiangsu, al este de China.

La empresa, dijo, está controlada entre bastidores por altos funcionarios chinos que la utilizan como fachada para llevar a cabo intrusiones cibernéticas complejas conocidas como «amenazas persistentes avanzadas» (APT) para robar secretos comerciales de objetivos extranjeros. Los ataques de APT están diseñados para obtener acceso a un sistema y permanecer inadvertido por un largo período de tiempo, robando un flujo constante de datos.

El Partido Comunista Chino (PCCh) tiene una «gran demanda» por operaciones de APT, lo cual crea una «cadena industrial de larga data», dijo el denunciante.

“Por ejemplo, hay muchos constructores navales extranjeros que tienen tecnologías avanzadas, o la Academia de Ciencias de China necesita algo de alta tecnología del extranjero. Luego ellos trabajarán para acceder a sus cuentas de correo electrónico para tomar [la información]”, dijo. La tecnología «luego se convierte instantáneamente en la del PCCh», agregó.

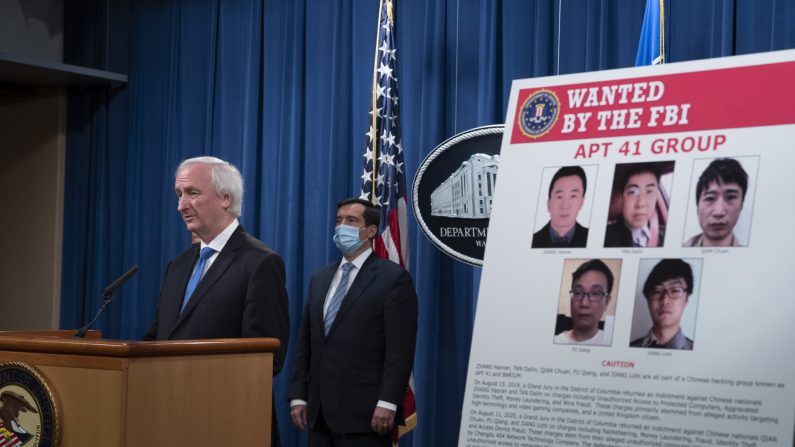

Según funcionarios estadounidenses, el régimen ha lanzado una agresiva campaña de ciberespionaje, aprovechando a hackers estatales y no estatales para robar información comercial y personal confidencial de una variedad de objetivos en el extranjero: gobiernos, empresas y activistas críticos del PCCh. En los últimos años, los fiscales federales han presentado varias acusaciones contra hackers chinos vinculados con la principal agencia de inteligencia del régimen, el Ministerio de Seguridad del Estado (MSS).

Negocio lucrativo

En teoría, Anzhiyida es una empresa tecnológica especializada en reconocimiento facial e inteligencia artificial para las agencias legales y de seguridad del régimen.

Pero la compañía también tenía un negocio secreto: realizar intrusiones de APT en una variedad de objetivos, operaciones en las que el denunciante estaba profundamente involucrado. Este trabajo se llevó a cabo bajo la dirección final del recientemente despedido jefe de la Comisión de Asuntos Políticos y Legales (PLAC) de la provincia de Jiangsu, Wang Like, dijo. La PLAC es una poderosa agencia del Partido que supervisa el aparato de seguridad del país, incluidos la policía, los tribunales y las prisiones.

A finales de octubre, el organismo antisoborno del régimen anunció que había iniciado una investigación por corrupción contra Wang, quien también era un miembro central del Comité del Partido Provincial de Jiangsu. Wang se sometió a las autoridades para ser interrogado el 24 de octubre, dijo.

Si bien Anzhiyida enumera a su único accionista como una persona llamada Jiang Peng, según los expedientes de registro de la empresa, la empresa en realidad estaba controlada por una mujer de 34 años llamada Qiu Peipei, quien era la representante de Wang, según el denunciante. El esposo de Qiu es Liu Bin, director del centro de comando de big data de la oficina de seguridad pública de Jiangsu, quien también encargó el trabajo a través de la firma, agregó.

Qiu ordenó al denunciante que llevara a cabo ataques de APT dirigidos a gobiernos y empresas extranjeras, en particular trabajos que son demasiado difíciles para los piratas cibernéticos que trabajan en agencias estatales, dijo. Estos trabajos generaron enormes beneficios económicos para los poderosos patrocinadores de la empresa.

“Ellos nos dejan todos los sitios web difíciles de entrometerse, cuando la policía de China, la seguridad nacional o el Departamento de Estado Mayor del Ejército Popular de Liberación fallan en hacerlo”, dijo.

La firma invirtió enormes recursos para impulsar su negocio de APT, según el denunciante, y controló una red de empresas de ciberseguridad para llevar a cabo ataques.

Apuntando hacia los practicantes de Falun Dafa

Aparte de las ganancias, los funcionarios también ordenaron a la firma que llevara a cabo hackeos con fines políticos: apuntando hacia los practicantes de Falun Dafa a nivel nacional y a los sitios web de Falun Dafa en el extranjero.

En China, los practicantes de Falun Dafa–también conocida como Falun Gong–una práctica espiritual perseguida por el régimen, son rutinariamente vigilados, acosados, detenidos y encarcelados por las autoridades en un esfuerzo por obligarlos a renunciar a su fe.

Los hackers llevaron a cabo ataques de APT para averiguar las direcciones IP de los practicantes de Falun Dafa, que luego podrían usarse para rastrearlos y arrestarlos.

“Porque en China, toda conexión de banda ancha requiere autenticación de nombre real. Con la dirección IP de alguien que se utiliza para navegar, puede encontrar la dirección de la casa del usuario de Internet, información personal y número de teléfono móvil”, dijo.

La compañía también fue recompensada con un bono por cada practicante de Falun Dafa arrestado, agregó el denunciante.

Además, la empresa tenía la tarea de infiltrarse en los sitios web de Falun Dafa, otros sitios web y las cuentas de correo electrónico de los críticos del régimen, dijo. El trabajo se llevó a cabo en conjunto con el brazo provincial de Jiangsu del MSS (conocido como el JSSD) y otras empresas cibernéticas controladas por el JSSD.

El denunciante dijo que Wang y Liu organizaron las empresas cibernéticas que controlaban para crear una base de datos de reconocimiento facial de los practicantes de Falun Dafa, en previsión de obtener enormes ventajas políticas y beneficios económicos.

“Si una cámara en la carretera tiene reconocimiento facial, supongamos que el practicante de Falun Gong que quieren capturar está caminando por la calle. [Con la base de datos] la cara puede ser reconocida instantáneamente, y pueden ser detenidos inmediatamente”, dijo.

«Ejército de hackers»

El denunciante describió a la mayoría de los hackers chinos como jóvenes nacidos después de 1990 o 2000. Una buena parte de ellos son reclutados por funcionarios del PCCh como Wang, Liu o sus representantes como Qiu.

Liu o Qiu se acercaran a ellos, adoptando un enfoque de zanahoria y palo para que acepten el trabajo, utilizando incentivos como: «Es bueno para nuestro país», «Se te otorgará una identidad: agente especial».

Si se resisten, vienen las amenazas, como, «Si no haces esto, terminarás con un preso», dijo el denunciante.

También dijo que el tamaño del «ejército de hackers» oficial del régimen chino no es tan grande como se rumorea.

«El PCCh simplemente no puede permitirse el lujo de contratarlos, y a los propios hackers no les gusta trabajar dentro del sistema durante mucho tiempo».

En cambio, el régimen depende en gran medida de su red de empresas de ciberseguridad semioficiales como Anzhiyida para lanzar ataques.

Jiangsu: Un semillero de espionaje

El Departamento de Justicia inició varios enjuiciamientos recientes centrados en el presunto espionaje cibernético y económico orquestado por el JSSD.

En septiembre de 2018, Ji Chaoqun, un ciudadano chino de 27 años, fue arrestado en Chicago acusado de trabajar encubiertamente para un funcionario de alto rango del JSSD para ayudar a reclutar ingenieros y científicos. Su presunto contacto era Xu Yanjun, subdirector de división en JSSD.

Semanas más tarde, Xu fue extraditado a los Estados Unidos desde Bélgica acusado de conspirar e intentar cometer espionaje económico y robar secretos comerciales de múltiples empresas estadounidenses de aviación y aeroespacial.

A finales de octubre, el departamento dio a conocer una acusación contra 10 ciudadanos chinos, incluidos dos funcionarios del JSSD y seis hackers que trabajaban bajo la dirección del JSSD. Los funcionarios del JSSD fueron acusados de liderar un plan para robar diseños de motores turbofan que se estaban desarrollando a través de una asociación entre un fabricante aeroespacial francés y una empresa aeroespacial con sede en Estados Unidos.

Con información de Gu Xiaohua y He Jian.

Únase a nuestro canal de Telegram para recibir las últimas noticias al instante haciendo click aquí

A continuación

+500 policías los fuerzan a demoler sus casas | China al Descubierto

Cómo puede usted ayudarnos a seguir informando

¿Por qué necesitamos su ayuda para financiar nuestra cobertura informativa en Estados Unidos y en todo el mundo? Porque somos una organización de noticias independiente, libre de la influencia de cualquier gobierno, corporación o partido político. Desde el día que empezamos, hemos enfrentado presiones para silenciarnos, sobre todo del Partido Comunista Chino. Pero no nos doblegaremos. Dependemos de su generosa contribución para seguir ejerciendo un periodismo tradicional. Juntos, podemos seguir difundiendo la verdad.