La empresa de ciberseguridad FireEye, con sede en Estados Unidos, reveló que el grupo de hackers chinos APT41, respaldados por el régimen chino, comprometió a varias de las principales empresas de telecomunicaciones al obtener los historiales de llamadas telefónicas de clientes considerados objetivos, interceptando mensajes de texto y registros de llamadas de todo el mundo.

En el informe no se hace mención de las empresas atacadas. Los hackers buscaban en los registros de llamadas y mensajes de texto palabras clave específicas, incluyendo los nombres de objetivos de «alto valor» como nombres de políticos, organizaciones de inteligencia y movimientos políticos «en desacuerdo con el gobierno chino», según el informe.

No es la primera vez que hackers chinos patrocinados por el Partido Comunista Chino (PCCh) interceptan mensajes de texto de teléfonos móviles internacionales. La empresa de ciberseguridad estadounidense Cybereason publicó un informe el 25 de junio en el que se analizaba cómo el grupo APT10 llevaba a cabo desde el 2017 ataques persistentes contra proveedores de telecomunicaciones globales. Cybereason concluyó que APT10 opera «en nombre del Ministerio de Seguridad del Estado chino», la principal agencia de inteligencia del PCCh. El objetivo era obtener registros de detalles de llamadas, que incluían la hora y la duración de la llamada, los números de teléfono involucrados y la geolocalización.

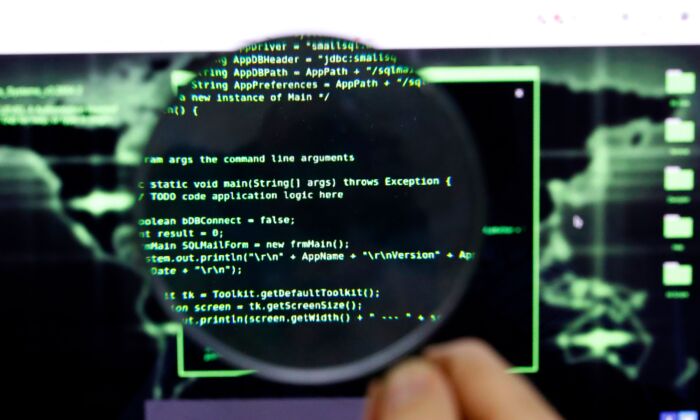

MESSAGETAP

El 31 de octubre, FireEye publicó una investigación sobre la seguridad en los mensajes de texto, enfocado en la nueva herramienta que estaba utilizando el grupo APT41: un malware llamado MESSAGETAP, para interceptar mensajes de texto de personas en todo el mundo.

Los mensajes de texto también se denominan mensajes SMS (servicio de mensajes cortos), que se refieren a mensajes simples que se envían y reciben con teléfonos móviles.

El informe explica que los hackers de APT41 instalaron MESSAGETAP en los servidores de los Centro de Servicios de Mensajes Cortos (SMSC) de los operadores de telecomunicaciones seleccionados como objetivos. El malware puede entonces monitorear todas las conexiones de red hacia y desde el servidor.

MESSAGETAP puede interceptar todo el tráfico de mensajes SMS, incluido el contenido de los mensajes; los códigos de identificación únicos de los teléfonos móviles, conocidos como número de identidad internacional del abonado móvil (IMSI por sus siglas en inglés); y los números de teléfono de origen y destino.

Además, los hackers pueden configurar palabras clave en MESSAGETAP, permitiendo que el malware filtre contenido específico.

Durante la investigación, FireEye descubrió que los hackers buscaban palabras clave como nombres de «individuos extranjeros de alto rango y de interés para los servicios de inteligencia chinos», así como de líderes políticos, organizaciones militares y de inteligencia, y movimientos políticos.

FireEye dijo que observó que cuatro compañías de telecomunicaciones fueron atacadas por el grupo APT41 en 2019.

Objetivos del APT41

FireEye publicó un informe completo sobre APT41 en agosto, titulado «Doble Dragón: APT41, una operación dual de espionaje y delito informático».

«Doble» se refiere al hecho de que «APT41 es un grupo de espionaje patrocinado por el Estado chino que desde 2012 también lleva a cabo actividades por motivos económicos para beneficio personal». No proporcionó más detalles sobre quién contrataba los servicios de APT41.

Sin embargo, surgió un patrón determinado: «APT41 apunta a las industrias de una manera generalmente alineada con los planes de desarrollo económico quinquenales de China» y con el plan decenal de Beijing «Made in China 2025», de acuerdo al informe.

El grupo de hackers además reúne información con antelación de eventos importantes, así como sobre fusiones y adquisiciones (de empresas) y eventos políticos.

«Made in China 2025«, lanzado por primera vez en 2015, es un plan económico para que China se convierta en la nación manufacturera dominante en el mundo en 10 áreas clave de alta tecnología, como son los productos farmacéuticos, la inteligencia artificial y la robótica.

Según el informe, APT41 apunta al sistema de salud (incluidos los dispositivos médicos y los diagnósticos), los productos farmacéuticos, el comercio minorista, las empresas de software, las telecomunicaciones, los servicios turísticos, la educación, los videojuegos y las criptomonedas.

APT41 se centró en empresas de esos sectores ubicadas en Estados Unidos, Reino Unido, Francia, Italia, Holanda, Suiza, Turquía, Japón, Corea del Sur, Singapur, India, Myanmar, Tailandia y Sudáfrica.

Propósito y herramientas

FireEye descubrió que APT41 se enfoca en el robo de propiedad intelectual de los países seleccionados como objetivos. Pero a partir de mediados de 2015, los hackers «han avanzado hacia la recopilación de inteligencia estratégica y el establecimiento de accesos y salidas directas para el robo de propiedad intelectual».

El grupo de hackers utiliza «más de 46 herramientas y familias de malware diferentes para cumplir con sus misiones, incluidos servicios disponibles al público, malwares compartidos con otras operaciones de espionaje chino y herramientas exclusivas del grupo», según el informe.

Para que una empresa se proteja de posibles ataques del APT41, FireEye advirtió a las compañías no abrir correos electrónicos desconocidos: «El grupo (de espionaje) a menudo se basa en correos electrónicos de phishing con archivos adjuntos como HTML (.chm) compilados para comprometer inicialmente a sus víctimas».

*****

A continuación

La infiltración comunista en Occidente

Lee la serie completa Cómo el espectro del comunismo rige nuestro mundo

Cómo puede usted ayudarnos a seguir informando

¿Por qué necesitamos su ayuda para financiar nuestra cobertura informativa en Estados Unidos y en todo el mundo? Porque somos una organización de noticias independiente, libre de la influencia de cualquier gobierno, corporación o partido político. Desde el día que empezamos, hemos enfrentado presiones para silenciarnos, sobre todo del Partido Comunista Chino. Pero no nos doblegaremos. Dependemos de su generosa contribución para seguir ejerciendo un periodismo tradicional. Juntos, podemos seguir difundiendo la verdad.