La China comunista ha aumentado drásticamente el alcance y la frecuencia de sus ciberataques contra Estados Unidos desde que el líder del Partido Comunista Chino (PCCh), Xi Jinping, llegó al poder en 2012.

Bajo el mandato de Xi, China ha liderado una campaña de ciberdelincuencia y espionaje que los funcionarios estadounidenses y los expertos en seguridad nacional creen que tiene como objetivo último desestabilizar a los enemigos del régimen y posicionarlo mejor para una posible guerra con Estados Unidos.

Los ciberataques de China contra Estados Unidos han afectado a casi todos los ámbitos de la sociedad estadounidense e incluyen el robo de propiedad intelectual relacionada con tecnologías militares y comerciales, el espionaje contra los más altos dirigentes de Estados Unidos, el fraude con tarjetas de crédito contra ciudadanos estadounidenses de a pie y el intento de sabotaje de infraestructuras críticas utilizadas a diario por millones de estadounidenses.

Para complicar aún más las cosas, la respuesta de Estados Unidos a esta amplia campaña ha fracasado en gran medida debido a la descentralización de la ciberinfraestructura del país y a la falta general de expertos cualificados en ciberseguridad en el gobierno.

Los responsables de los servicios de inteligencia han advertido que los grupos de hackers apoyados por el Estado chino superan ahora en número a los profesionales de ciberseguridad del FBI en una proporción de 50 a 1, y esa diferencia va en aumento.

Para subrayar esta realidad, el gobierno de Estados Unidos ha admitido que los grupos de hackers chinos respaldados por el Estado han mantenido un acceso persistente a los sistemas de Estados Unidos y sus aliados, incluidas las redes de defensa y la infraestructura de telecomunicaciones, durante años.

Los grandes ataques contra los sistemas más críticos de Estados Unidos son solo una parte de una historia mucho más amplia de cómo la China comunista ha participado en cientos y posiblemente miles de campañas cibernéticas maliciosas contra todos los sectores de la sociedad estadounidense.

Desde el espionaje al robo de propiedad intelectual pasando por el sabotaje, he aquí un vistazo a 20 de los mayores ciberataques chinos contra Estados Unidos en la última década.

Agosto de 2014: Hackeo de Community Health Systems

Un grupo de hackers chino respaldado por el Estado —denominado APT18— lanzó un ataque de malware avanzado contra Community Health Systems, con sede en Tennessee, uno de los mayores servicios de atención sanitaria hospitalaria del país.

El grupo consiguió filtrar información personal confidencial de más de 4.5 millones de pacientes, incluidos sus números de la Seguridad Social, números de teléfono, direcciones, nombres y fechas de nacimiento.

Noviembre de 2014: Hackeos al NOAA y al USPS

Hackers chinos respaldados por el Estado lanzaron malware y ataques DDOS contra varias entidades gubernamentales, entre ellas el Servicio Postal de Estados Unidos (USPS), la Administración Nacional Oceánica y Atmosférica (NOAA) y la Oficina de Administración de Personal.

Se filtró información personal de más de 800,000 empleados del USPS, así como de clientes que habían llamado al servicio de atención al cliente. Funcionarios de la NOAA informaron que pudieron restablecer inmediatamente el servicio en cuatro sitios web afectados, pero que no habían informado del incidente durante meses, lo que constituía una violación de la política estadounidense.

Junio de 2015: Hackeo de la Oficina de Gestión de Personal

La principal agencia de contratación del gobierno federal fue hackeada por actores cibernéticos respaldados por el estado en China. Se robó información personal de más de un millón de usuarios, incluidos nombres, direcciones y números de la Seguridad Social.

Entre los afectados había empleados y contratistas federales actuales y anteriores, así como solicitantes de empleos federales y personas que figuraban en formularios de comprobación de antecedentes.

El ataque fue el tercero y el mayor de este tipo en cuestión de semanas y parece que se dirigió específicamente a datos y solicitudes relacionados con las autorizaciones de seguridad de Estados Unidos. Así, entre los datos robados figuraban también los historiales financieros y la información familiar de las personas sometidas en ese momento a comprobaciones federales de antecedentes.

Enero de 2016: Hackeo de Dupont Chemical

Pangang Group, un fabricante de acero estatal chino, fue acusado por el gobierno estadounidense de robar secretos comerciales de DuPont, una importante corporación química. El grupo había obtenido acceso a información de los ordenadores de la empresa estadounidense.

Pangang trabajó con hackers no identificados para comprar secretos comerciales a un empleado veterano de DuPont, que robó el método de la empresa para fabricar dióxido de titanio, un pigmento blanco utilizado en muchas aplicaciones, como semiconductores y células de paneles solares.

Abril de 2017: Campaña de spear phishing contra la FAA y la NASA

Song Wu, un empleado de la corporación aeroespacial y de defensa estatal china AVIC, supuestamente comenzó una campaña de spear phishing de varios años contra objetivos de la Administración Federal de Aviación (FAA), la Administración Nacional de Aeronáutica y del Espacio (NASA), la Fuerza Aérea, la Marina y el Ejército de Estados Unidos.

Posteriormente, en 2024, Wu fue acusado de crear cuentas de correo electrónico haciéndose pasar por investigadores e ingenieros con sede en Estados Unidos para obtener software restringido utilizado en ingeniería aeroespacial y dinámica de fluidos computacional.

El gobierno estadounidense alegó que el software obtenido podría utilizarse para desarrollar misiles tácticos avanzados y diseños aerodinámicos para otras armas.

Mayo de 2017: Hackeo de Equifax

Hackers militares chinos vulneraron la oficina de crédito Equifax en el mayor robo de información personal conocido.

Robaron datos personales confidenciales de más de 145 millones de estadounidenses, incluidos los números de la Seguridad Social y de la licencia de conducir. Los hackers también obtuvieron unos 200,000 números de tarjetas de crédito estadounidenses.

Los hackers dirigieron el tráfico a través de unos 34 servidores situados en casi 20 países para ocultar su verdadera ubicación.

Más tarde, en 2020, Estados Unidos acusó a cuatro militares chinos del pirateo. Como en la mayoría de estos casos, los hackers permanecen en China y nunca han sido detenidos.

Enero de 2018: Hackeos tecnológicos y a empleados de la Marina

Hackers respaldados por el Estado chino supuestamente comprometieron las computadoras de un contratista de la Marina de Estados Unidos y robaron una gran cantidad de datos altamente confidenciales sobre la guerra submarina, incluidos los planes de Estados Unidos para un misil supersónico antibuque conocido como «Sea Dragon» para su uso en submarinos, informó The Washington Post.

El material hackeado también incluía datos sobre señales y sensores, información sobre sistemas criptográficos de submarinos y documentos sobre guerra electrónica de la principal unidad de desarrollo de submarinos de la Marina.

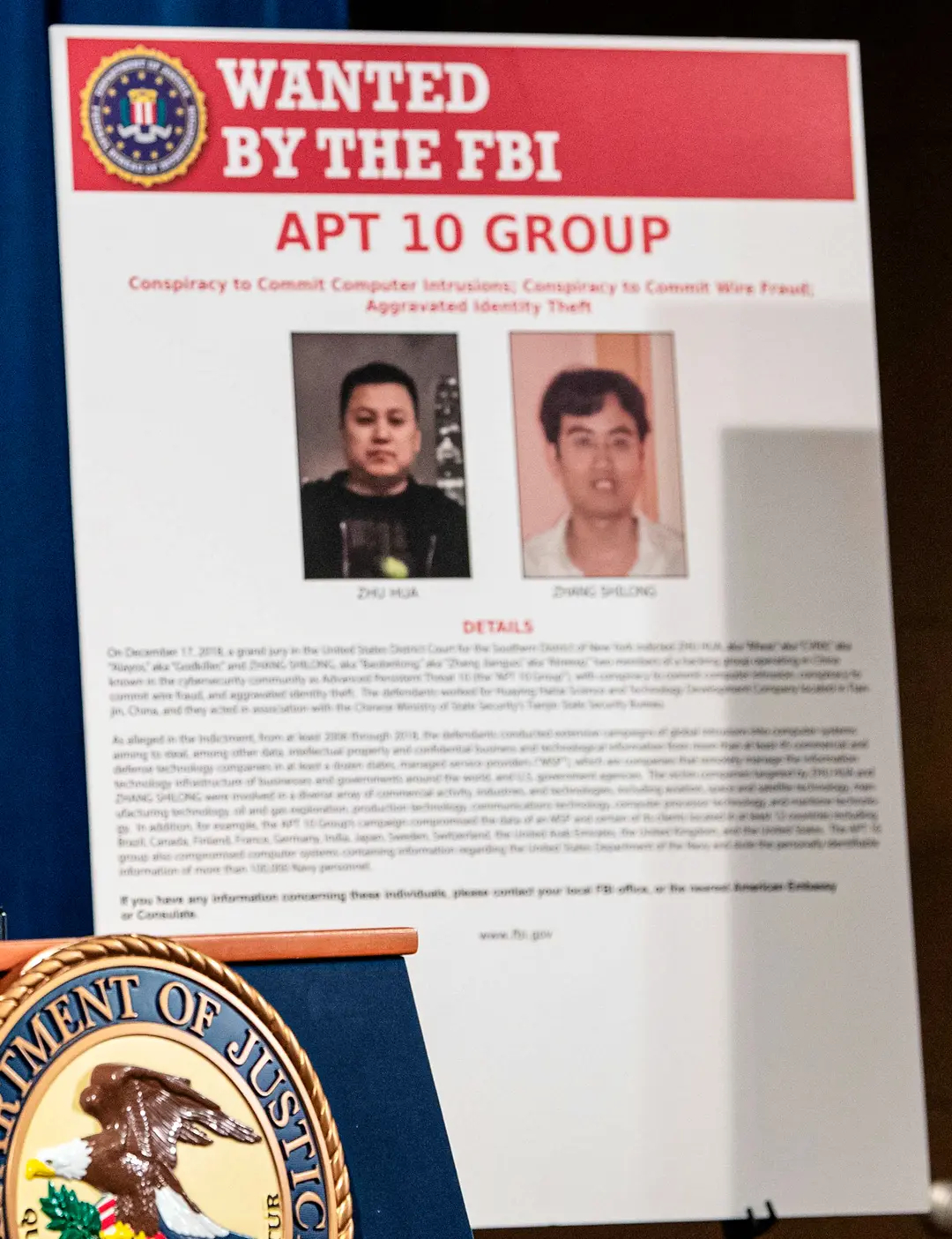

Junio de 2019: Campaña de spear phishing de utilidades de APT10

APT10, un grupo de hackers dirigido por el Ministerio de Seguridad del Estado de China, comenzó una campaña masiva de spear fishing y hacking dirigida a empresas aeroespaciales, de ingeniería y telecomunicaciones de Estados Unidos.

Utilizando contraseñas robadas y programas maliciosos, los hackers lograron robar registros relacionados con 130,000 miembros del personal de la Marina.

Huntington Ingalls Industries, el mayor constructor de buques militares y submarinos de propulsión nuclear de Estados Unidos, reconoció haber sido objeto del ataque, y que se descubrieron sistemas informáticos propiedad de una de sus filiales que se conectaban a un servidor extranjero controlado por APT10.

Agosto de 2019: Se revelan los hackeos de APT41

El grupo de hackers con sede en China APT41 penetró y espió a proveedores mundiales de tecnología, comunicaciones y atención médica para el Ministerio de Seguridad del Estado de China.

El grupo desplegó rootkits, otorgándose un control difícil de detectar sobre los ordenadores, al comprometer millones de copias de una utilidad llamada CCleaner. APT41 también secuestró una actualización de software distribuida por Asus para llegar a un millón de ordenadores y atacar a un pequeño subgrupo de esos usuarios.

Mayo de 2020: Espionaje de la vacuna para el COVID-19 de Moderna

Hackers vinculados al régimen chino atacaron a la empresa de biotecnología Moderna mientras realizaba investigaciones para desarrollar una vacuna contra el COVID-19.

El objetivo consistía en llevar a cabo actividades de reconocimiento con el fin de robar investigaciones patentadas necesarias para desarrollar una vacuna contra la enfermedad, para cuya creación Moderna recibió casi 500 millones de dólares del gobierno estadounidense.

Según la imputación de Estados Unidos, los hackers con base en China sondearon sitios web públicos en busca de vulnerabilidades y exploraron cuentas de personal clave tras obtener acceso a una red utilizada por Moderna.

Febrero de 2021: Revelan que chinos accedieron a las herramientas de hackeo de la NSA

Investigadores israelíes descubrieron que espías chinos habían robado y desplegado código desarrollado en primer lugar por la Agencia de Seguridad Nacional de Estados Unidos (NSA) para apoyar sus operaciones de hackeo.

Las herramientas de hackeo de la NSA se filtraron en línea en 2017. Sin embargo, los ciberinvestigadores encontraron pruebas de que el grupo de piratas informáticos APT31, respaldado por los comunistas chinos, había desplegado una herramienta idéntica ya en 2014. Esto sugiere que los hackers con sede en China tuvieron acceso persistente a las mejores herramientas cibernéticas de seguridad nacional de la nación durante años.

Marzo de 2021: Silk Typhoon

Un grupo de ciberespionaje asociado al Ministerio de Seguridad del Estado de China robó correos electrónicos y contraseñas de más de 30,000 organizaciones aprovechando fallos en los servidores Microsoft Exchange.

El grupo, bautizado por Microsoft como Silk Typhoon, trabajó en estrecha colaboración con APT40, que opera desde China, aprovechando un fallo en el software de Microsoft para obtener acceso completo a los correos electrónicos alojados en más de 250,000 servidores de Estados Unidos.

Entre las organizaciones más afectadas por el hackeo se encontraban empresas farmacéuticas estadounidenses, contratistas de defensa y think tanks.

Diciembre de 2021: Log4j Hacks

APT41 volvió a la acción, aprovechando una vulnerabilidad previamente desconocida en el software de registro de código abierto de uso común Log4j. El grupo utilizó la vulnerabilidad para hackear al menos seis redes no especificadas de agencias gubernamentales estadounidenses durante un período de nueve meses.

La vulnerabilidad permitía a APT41 realizar un seguimiento de los chats y clics de los usuarios y seguir los clics de los enlaces de los usuarios a sitios externos, lo que permitía a los hackers controlar un servidor objetivo.

La empresa china Alibaba fue la primera en descubrir el fallo de seguridad y lo comunicó en privado a Apache Software, creadora del software afectado. Posteriormente, el Partido Comunista Chino castigó a Alibaba revocando un acuerdo de intercambio de información, ya que la legislación china exige que los fallos de seguridad se comuniquen al régimen.

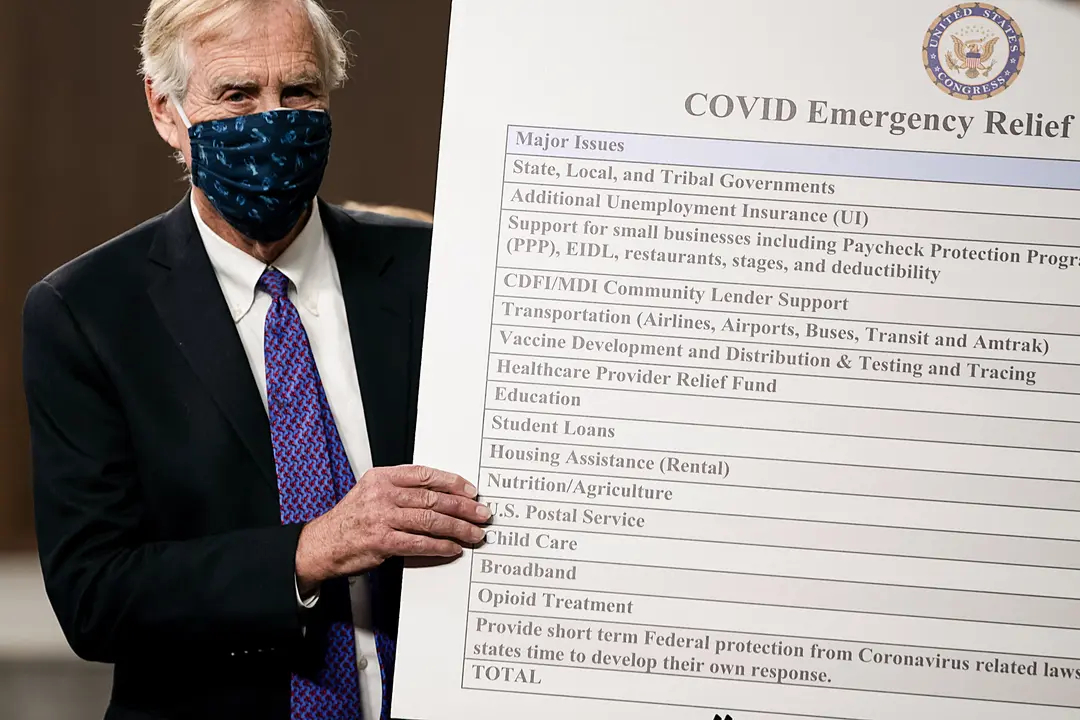

Diciembre de 2022: Robo del fondo de ayuda para el COVID-19

APT41 robó millones de dólares de los beneficios de ayuda por el COVID-19 de EE. UU., que estaban destinados a ayudar a los estadounidenses que se vieron afectados negativamente por los cierres del gobierno durante la pandemia de 2020.

La suma formaba parte de la asombrosa cifra estimada de 280,000 millones de dólares en ayuda por el COVID-19 robada, que fue interceptada ilícitamente por hackers extranjeros y defraudadores nacionales que utilizaron los números de la Seguridad Social y la información personal de estadounidenses fallecidos y encarcelados para reclamar prestaciones ilegalmente.

Hasta la fecha, el Departamento de Justicia solo ha conseguido recuperar alrededor de 1500 millones de dólares de los fondos robados.

Mayo de 2023: Antique Typhoon

Antique Typhoon, una organización de hackers respaldada por el Estado chino, falsificó tokens de autenticación digital para acceder a las cuentas de correo electrónico de 25 organizaciones, incluidas numerosas agencias gubernamentales estadounidenses.

Agosto de 2023: HiatusRAT

Hackers respaldados por China empezaron a atacar sistemas de adquisiciones militares estadounidenses y taiwaneses, así como a fabricantes de semiconductores y productos químicos.

Los hackers utilizaron una herramienta de acceso remoto para violar el sistema utilizado para coordinar los envíos de armas de Estados Unidos a Taiwán. Los informes internacionales de fuentes abiertas sugieren que el objetivo de los hackers era obtener información sobre futuros contratos de defensa entre ambas potencias.

Septiembre de 2023: Ataque a router de BlackTech

El grupo de hackers BlackTech, respaldado por China, comenzó a atacar importantes sedes corporativas en Estados Unidos. El grupo parecía centrar sus ataques en obtener acceso a empresas estadounidenses y japonesas que trabajaban en el sector de la defensa.

Las agencias de inteligencia estadounidenses y aliadas anunciaron que, tras haber penetrado en las filiales internacionales de grandes empresas, BlackTech estaba utilizando su acceso para permitirse la entrada en las principales redes corporativas de Estados Unidos con el fin de filtrar datos.

Enero de 2024: Volt Typhoon

Las agencias de inteligencia estadounidenses anunciaron que Volt Typhoon, un grupo de hackers respaldado por el Estado chino, estaba preposicionando malware en infraestructuras críticas de todo Estados Unidos, incluidas infraestructuras de agua, gas, energía, ferroviarias, aéreas y portuarias.

A diferencia de la mayoría de las actividades de piratería informática chinas, centradas en el espionaje o el robo de propiedad intelectual, Volt Typhoon pretendía colocar programas maliciosos en infraestructuras estadounidenses para sabotearlas en caso de conflicto entre ambas naciones. Dicho sabotaje provocaría víctimas masivas entre los ciudadanos estadounidenses.

Las agencias de inteligencia estadounidenses dijeron que han eliminado el malware Volt Typhoon de miles de sistemas, pero que sigue incrustado en algunas infraestructuras de propiedad privada y ha estado presente desde al menos 2021.

Noviembre de 2024: Salt Typhoon

Las agencias de inteligencia estadounidenses reconocieron que Salt Typhoon, un grupo de hackers respaldado por el Estado chino, ha puesto en peligro la infraestructura utilizada por ocho grandes compañías de telecomunicaciones, entre ellas AT&T, CenturyLink y Verizon.

Salt Typhoon aparentemente obtuvo acceso a la infraestructura utilizada para realizar escuchas telefónicas del propio gobierno de Estados Unidos y, por lo tanto, obtuvo acceso a prácticamente todas las llamadas y mensajes de texto realizados mediante las redes afectadas.

A pesar de la amplitud del acceso, los hackers con base en China parecen haber utilizado el acceso persistente para atacar a personas de alto perfil, incluidos el presidente electo Donald Trump y el vicepresidente electo JD Vance.

Líderes del Congreso han descrito el hackeo, que probablemente comenzó en 2022, como uno de los más importantes de la historia. No está claro cómo se desalojará a Salt Typhoon de la infraestructura. El grupo mantuvo el acceso a las telecomunicaciones estadounidenses hasta finales de diciembre.

Enero de 2025: Hackeo del Departamento del Tesoro de EE. UU.

El Departamento del Tesoro reveló que hackers respaldados por el Estado chino habían penetrado en las redes del departamento, accediendo a los servidores de una oficina responsable de administrar las sanciones internacionales.

Los hackers ambién accedieron a las redes del departamento comprometiendo al proveedor de servicios de ciberseguridad BeyondTrust, robaron un número aún desconocido de documentos no clasificados y atacaron las cuentas de la secretaria del Tesoro Janet Yellen.

Únase a nuestro canal de Telegram para recibir las últimas noticias al instante haciendo click aquí

Cómo puede usted ayudarnos a seguir informando

¿Por qué necesitamos su ayuda para financiar nuestra cobertura informativa en Estados Unidos y en todo el mundo? Porque somos una organización de noticias independiente, libre de la influencia de cualquier gobierno, corporación o partido político. Desde el día que empezamos, hemos enfrentado presiones para silenciarnos, sobre todo del Partido Comunista Chino. Pero no nos doblegaremos. Dependemos de su generosa contribución para seguir ejerciendo un periodismo tradicional. Juntos, podemos seguir difundiendo la verdad.